Network

Erstellung und Verwaltung von Security Groups

In der SPARCI-Cloud ist die Erstellung und Verwaltung von Security Groups ein besonders relevanter Bereich der Netzwerkfunktionen. Obwohl Apache CloudStack mehrere Funktionen wie die Erstellung von Virtual Private Computing (VPC) bietet, sind diese Funktionen in dieser Installation nicht verfügbar. Darüber hinaus wird SPARCI als rein private Cloud betrieben, Funktionen wie Public IP-Adressen und VPN-Kunden-Gateways sind eher für eine Public Cloud-Installation relevant.

Bei der Erstellung von VMs in der SPARCI-Cloud wird automatisch eine IP-Adresse aus dem gemeinsam genutzten Adressbereich 141.26.156.0/23 für alle VMs zugewiesen. Darüber hinaus müssen Benutzer:innen eine Security Group auswählen, die zuvor definierte Regeln für den Zugriff auf VMs über Protokoll- und Portfreigaben enthält.

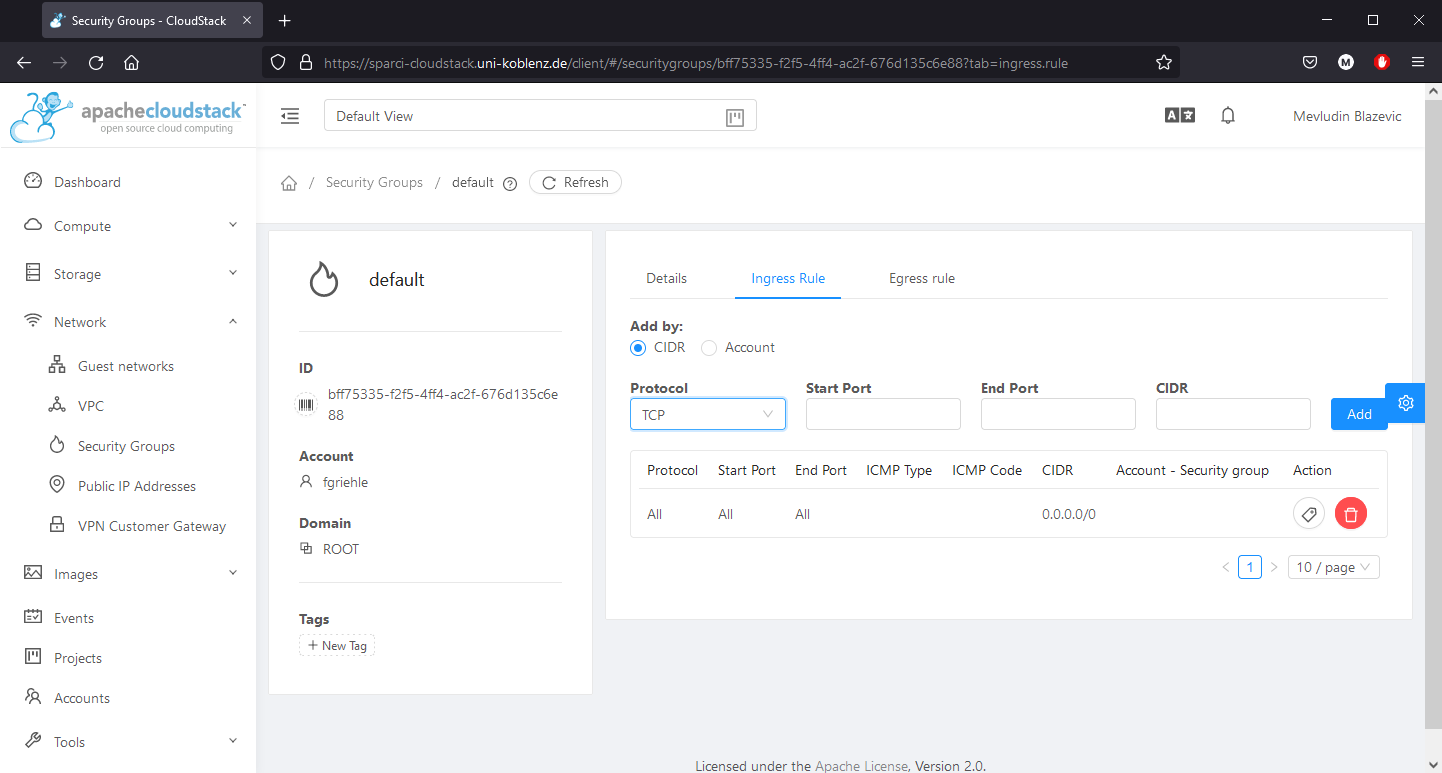

Die Erstellung und Verwaltung von Security Groups finden Sie links im Menü unter Network → Security Groups. Standardmäßig wird jedem neuen Account eine "default" Security Group zugewiesen. Nach dem Klick auf eine Security Group wird folgende Ansicht angezeigt:

Hier können eingehende (Ingress Rules) und ausgehende Regeln (Egress Rules) definiert werden. Alle Egress Rules werden nach dem Blacklisting-Verfahren gesteuert, was bedeutet:

- Alle ausgehenden Verbindungen sind standardmäßig erlaubt.

- Individuelle Ports, Protokolle und Netzwerkbereiche können über die Benutzeroberfläche definiert werden, um diese Verbindungen zu blockieren.

- Wenn keine Egress Rules definiert sind, werden alle ausgehenden Kommunikationen von der VM zugelassen.

Im Gegensatz dazu werden alle Ingress Rules nach dem Whitelisting-Verfahren gesteuert, was bedeutet:

- Benutzer:innen müssen eingehende Regeln für die Security Group definieren, um den Zugriff auf die VMs zu ermöglichen.

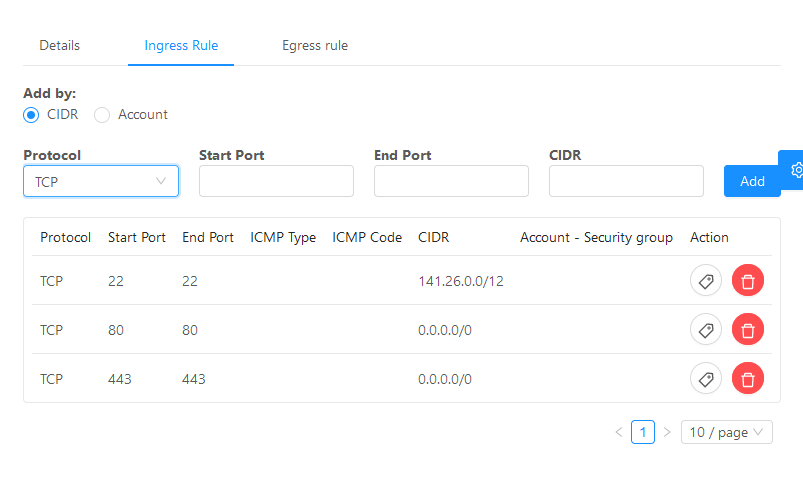

- Normalerweise werden der SSH-Port sowie die Ports für HTTP (80, 8080) und HTTPS (443, 8443) freigegeben, zum Beispiel:

Im Feld "CIDR" kann der Netzwerkbereich angegeben werden, über den der Zugriff erlaubt werden soll. Für den SSH-Port kann beispielsweise der Netzwerkbereich des Universitätsnetzes 141.26.0.0/12 eingeschränkt werden. Für Webserver-Ports soll der Zugriff von überall erlaubt werden, hier kann der Netzwerkbereich 0.0.0.0/0 verwendet werden.

Alternativ können alle eingehenden Regeln für eine Security Group erlaubt werden, indem im Feld "Protocol" die Option "ALL" ausgewählt wird. Im Feld "CIDR" wird der Wert 0.0.0.0/0 eingetragen.

Nachdem die Security Groups erstellt und angepasst wurden, können sie bei der Erstellung neuer VMs ausgewählt werden.

Hinweis

In der aktuellen Apache CloudStack-Version 4.16.1 ist es nicht möglich, eine Security Group nachträglich über die Benutzeroberfläche zu ändern